تعتبر التسريبات الكهرومغناطيسية الناتجة عن المعالج مميزة بدرجة كافية لمعرفة ما إذا تم تنفيذ رمز ضار. يمكننا حتى التمييز بين نوعه وعائلته.

كما نعلم، فإن اكتشاف البرامج الضارة في جهاز الكمبيوتر ليس بالأمر السهل، لأن المتسللين يبتكرون باستمرار تقنيات جديدة لتمريرها تحت الرادار. غالبًا ما يتم إخفاء الشفرة الضارة وتشفيرها، مما يعيق تحليلها الثابت. يتم تجهيزها أحيانًا بوظائف حماية قادرة على اكتشاف وجود بيئة تحليل، مثل صندوق الحماية أو آلة افتراضية، مما يعقد محاولات التحليل الديناميكي.

يعد اكتشاف البرامج الضارة على جهاز متصل أكثر تعقيدًا، لأن هذا الجهاز لا يتوافق بالضرورة مع الأدوات الحالية أو لا يحتوي على موارد كافية لإجراء هذا النوع من التحليل.

في هذا الصدد، قدمت مجموعة من أربعة باحثين في مؤسسة INRIA طريقة مبتكرة من شأنها أن تسهل عمل الكشف هذا. في ، أظهر الباحثون أنه من الممكن اكتشاف البرامج الضارة من خلال التسرب الكهرومغناطيسي من المعالج. مثل أي عنصر يمر من خلاله تيار كهربائي، تولد الرقاقة إشارات ضعيفة. تتميز بموجة حاملة على تردد الساعة والتشكيلات القادمة من التعليمات المختلفة المنفذة. يمكن التقاطها عبر الهوائي و الذبذبات.

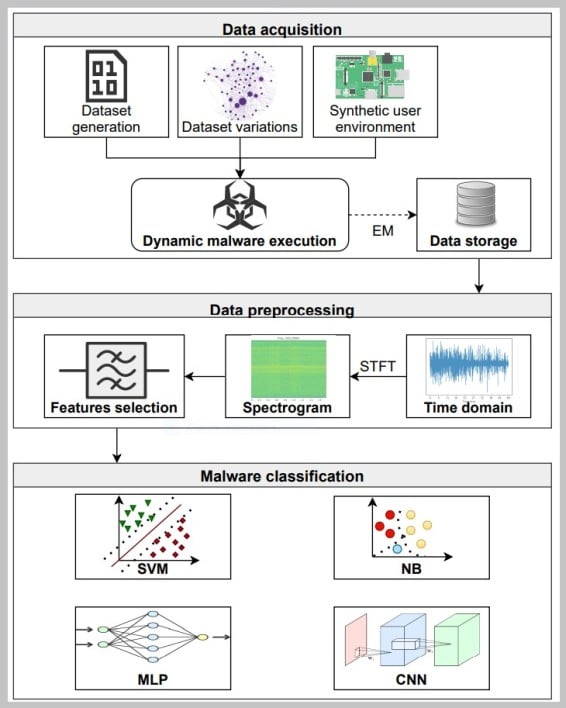

كان لدى الباحثين بعد ذلك فكرة الحصول على مجموعة من حوالي ثلاثين قطعة من البرامج الضارة، وتنفيذها على جهاز متصل، ولكل منها، تسجيل التسرب الكهرومغناطيسي الناتج ثلاثة آلاف مرة على التوالي. كان الشيء المعني هو Raspberry 2B تم تحميله مسبقًا، لهذه المناسبة، بملفات واقعية. للمقارنة، سجل الباحثون أيضًا أكثر من 10000 تسرب كهرومغناطيسي ناتج عن ملفات حميدة قابلة للتنفيذ.

اكتشاف عبر التعلم الآلي

في المجموع، انتهى الأمر بالأكاديميين بقاعدة بيانات تضم حوالي 100000 إشارة. تمت معالجة هذه البيانات أولاً لتقليل الضوضاء واستخراج الميزات الرئيسية. ثم تم استخدامها لتغذية خوارزميات التعلم الآلي وإنشاء نماذج التصنيف. ثم تم اختبار هذه النماذج مع مجموعة أخرى من البرامج الضارة.

بفضل التسرب الكهرومغناطيسي، لا يستطيع الباحثون فقط معرفة أن أحد البرامج الضارة قد تم تنفيذها، بل يمكنهم أيضًا معرفة نوعها وعائلتها، وهذا بدقة أكبر من 99٪. أفضل: كانت النماذج قادرة على اكتشاف المتغيرات التي لم يسبق لها مثيل. لم يكن لتقنيات التعتيم والتشفير أي تأثير على كفاءة الكشف.

هذه الطريقة هي الأكثر إثارة للاهتمام لأنها غير تدخلية تمامًا فيما يتعلق بالمعدات التي تم تحليلها. لذلك لن يعرف المتسلل بأي حال من الأحوال أنه مراقب. من ناحية أخرى، يتطلب إنشاء نماذج محددة لكل قطعة من المعدات التي يتم تحليلها. كما يعتقد الباحثون أن هذه ليست نقطة حظر، لأن التعلم “آلي للغاية”.

معدات التقاط باهظة الثمن إلى حد ما

من ناحية أخرى، فإن شروط القياس واكتساب الإشارة ليست مناسبة تمامًا للانتشار الشامل. من الضروري بالفعل حساب حوالي 10000 دولار لنموذج الذبذبات المستخدم، ومع ذلك، فهو ليس الأغلى في فئته. لذلك سيتم استخدام طريقة الكشف هذه بشكل أساسي من قبل الباحثين الأمنيين، الذين يمكنهم بالتالي توسيع نطاق تحليلهم.

“بالإضافة إلى ذلك، يمكن أن يكون حلنا مفيدًا جدًا لشركة أو فردًا يرغب في نشر بنية تحتية مهمة تشتمل على مكونات مضمنة لا توجد لها برامج مكافحة فيروسات تقليدية بعد”.وفقا للباحثين الذين يخططون بالفعل لإصدار مقالات أخرى حول هذا الموضوع.