كشفت مختبرات سيمانتك للتهديدات symantec-enterprise اليوم أن مجموعة Lancefly قامت بنشر برامج ضارة خلفية متخفية بشكل كبير تسمى MerDoor في هجمات مستهدفة منذ عام 2018 للتجسس، وتنفيذ الأوامر، وتنفيذ مسجل المفاتيح في الشبكات.

“برنامج البرمجيات الضارة المخصص لـ Lancefly، والذي أطلقنا عليه اسم MerDoor، هو برنامج ضار خلفي قوي يبدو أنه موجود منذ عام 2018“، يكشف .

“لاحظ باحثو سيمانتك استخدامه في بعض الأنشطة في عامي 2020 و 2021، بالإضافة إلى هذه الحملة الأخيرة، التي استمرت في الربع الأول من عام 2023. يعتقد أن الدافع وراء هاتين الحملتين هو جمع المعلومات الاستخباراتية”.

يعتقد أن Lancefly يركز على التجسس الإلكتروني، بهدف جمع المعلومات الاستخباراتية من شبكات ضحاياه لفترات طويلة.

سلسلة هجمات واسعة النطاق:

لم يكتشف سيمانتك بعد طريقة العدوى الأولية التي يستخدمها Lancefly. ومع ذلك، وجدت أدلة تشير إلى أن المجموعة المهددة تستخدم رسائل البريد الاحتيالية، وكسر بروتوكول SSH، واستغلال ثغرات الخوادم للوصول غير المصرح به على مر السنين.

بمجرد أن ينشئ المهاجمون وجودًا لهم في نظام الهدف، يقومون بحقن البرنامج الضار MerDoor عبر تحميل جانبي لمكتبة DLL إما في “perfhost.exe” أو “svchost.exe”، وهما عمليات ويندوز الشرعية تساعد البرنامج الضار على تجنب الكشف.

يساعد MerDoor Lancefly في الحفاظ على وصولهم واتصالهم في نظام الضحية، حيث يقوم بتثبيت نفسه كخدمة تستمر حتى بعد إعادات التشغيل.

يقوم MerDoor بإنشاء اتصالات مع خادم C2 باستخدام أحد بروتوكولات الاتصال المدعومة (HTTP وHTTPS وDNS وUDP وTCP) وينتظر التعليمات.

بالإضافة إلى دعم تبادل البيانات مع خادم C2، يمكن لـ MerDoor أيضًا قبول الأوامر من خلال الاستماع إلى منافذ محلية. ومع ذلك، لم يقدم محللو سيمانتك أمثلة محددة في هذا الصدد.

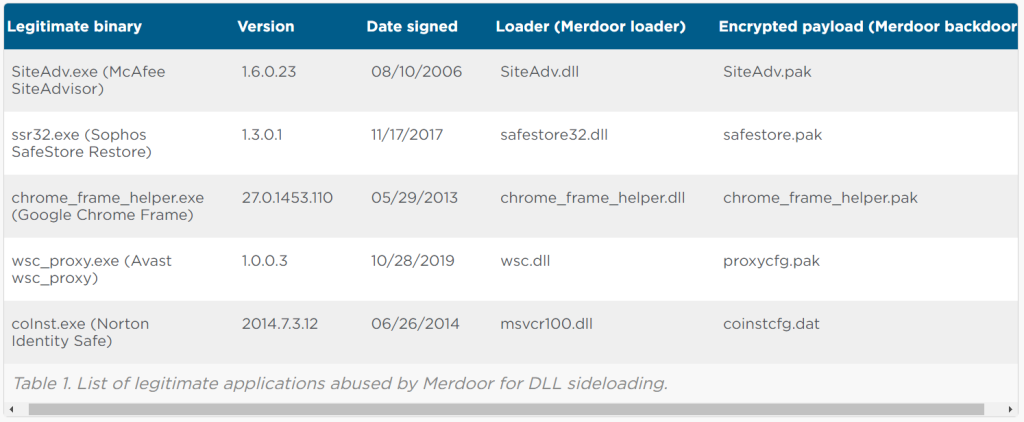

تم العثور على متغيرات Merdoor التي تسيء استخدام الإصدارات القديمة من خمسة تطبيقات شرعية مختلفة لغرض تحميل DLL الجانبي:

يسجل البرنامج الضار أيضًا ضربات المفاتيح لالتقاط المعلومات ذات القيمة مثل أسماء المستخدمين وكلمات المرور أو الأسرار الأخرى.

لوحظ أيضًا استخدام Lancefly لميزة “Atexec” في أداة Impacket لتنفيذ مهمة مجدولة فوريًا على جهاز بعيد عبر SMB. يُعتقد أن المهاجمين يستخدمون هذه الميزة للانتقال عبر الشبكة إلى أجهزة أخرى أو لحذف الملفات الناتجة عن الأوامر الأخرى.

يحاول المهاجمون سرقة بيانات الاعتماد عن طريق استخراج ذاكرة عملية LSASS أو سرقة سجلات SAM و SYSTEM.

وأخيرًا، يقوم Lancefly بتشفير الملفات المسروقة باستخدام نسخة متنكرة من أداة WinRAR للضغط ومن ثم ينقل البيانات، على الأرجح باستخدام MerDoor.

روابط ZXShell rootkit بمجموعات APT صينية

تم الإبلاغ عن ZXShell rootkit لأول مرة بواسطة Cisco عام 2014، ولكن تم تحديث إصدار الأداة بواسطة Lancefly، مما يشير إلى استمرار تطويرها. الكود المصدري لهذا الجذور الخفية متاح للجمهور لذا يمكن استخدامه من قبل مجموعات مختلفة متعددة. يبدو أن الإصدار الجديد من rootkit الذي تستخدمه Lancefly أصغر حجمًا، بينما يحتوي أيضًا على وظائف إضافية ويستهدف برامج مكافحة فيروسات إضافية لتعطيلها.

ترتبط ZXShell rootkit بشكل غير مباشر Lancefly بمجموعات APT صينية أخرى استخدمت الأداة في هجماتها، بما في ذلك APT17 و APT41.

ومع ذلك، الرابط ضعيف لأن شفرة المصدر ZXShell rootkit كانت متاحة علنيًا لعدة سنوات.

تم الإبلاغ سابقًا عن استخدام Lancefly لاسم “formdll.dll” في حملة APT27 المعروفة أيضًا باسم “Budworm”.

ومع ذلك، ليس واضحًا ما إذا كانت اختيارًا مقصودًا لتشويش المحللين وجعل التعرف صعبًا.

عنصر يدعم فرضية أن Lancefly تكون ذات أصل صيني هو استخدامها الملاحظ لبرامج الوصول عن بُعد PlugX و ShadowPad، والتي يتم مشاركتها بين العديد من مجموعات APT صينية الرابطة المشتركة بينها.

إن استخدام Lancefly لأدوات PlugX و ShadowPad للوصول عن بُعد يعزز فرضية أنها تنتمي إلى أصل صيني.

يرجى ملاحظة أن هذه المعلومات تعتمد على التقارير والأبحاث الحالية المتاحة، والتحليلات المتعلقة بالمجموعات والأدوات الضارة قابلة للتغيير والتطور مع مرور الوقت.